Enfoque para la Gestión Continua de Exposiciones (CTEM)

CTEM (Continuous Threat Exposure Management)

CTEM es un enfoque proactivo y continuo que lleva el enfoque tradicional de la gestión de vulnerabilidades más allá del escaneo periódico. Permite identificar, validar, priorizar y remediar amenazas de forma constante, en toda la superficie de ataque extendida tanto en la nube, red o endpoints, adoptando los principios de Ciberseguridad 3.0: adaptabilidad, visibilidad total, automatización inteligente y Zero Trust.

Gartner definió CTEM en 2022 como una evolución estratégica del tradicional manejo de vulnerabilidades, orientada al riesgo del negocio.

Organizaciones que aplican CTEM pueden reducir hasta un 80 % de brechas críticas y alcanzar un ROI de 394 % en menos de 6 meses, con ahorros de más de USD 12.4 M en costos de remediación y pérdidas.

¿Cómo justificar un proyecto de CTEM?

Sabes cuál es el impacto económico para el negocio cuando deciden implementar una plataforma de Gestión de Exposiciones basados en el enfoque de CTEM?

394%

Retorno de la inversión con una recuperación en menos de 6 meses.

$12.4M

Reducción de costos asociados con remediación, multas, costos para cliente, pérdida de ingresos y reconstrucción de la reputación de la marca

$1.4M

Reducción en los costos de pruebas de penetración

90%

Reducción en la probabilidad de una violación grave de seguridad

Componentes estratégicos del enfoque CTEM

Detección de vulnerabilidades, errores de configuración, accesos innecesarios, privilegios excesivos y otros factores que puedan representar una puerta de entrada o movimiento lateral para un atacante.

Modelado continuo de cómo un atacante podría moverse a través del entorno, combinando exposiciones para alcanzar activos críticos. Este componente es clave para entender el contexto real del riesgo.

No todas las exposiciones son iguales. CTEM permite priorizar aquellas rutas o vulnerabilidades que representan un mayor riesgo para los procesos críticos del negocio, permitiendo a los equipos enfocar sus recursos donde más importa.

El objetivo de CTEM no es solo detectar, sino corregir de manera efectiva. Una vez que se implementan acciones de mitigación, la plataforma valida si realmente se eliminó la ruta de ataque y se redujo el riesgo.

Los ciclos de CTEM son continuos y adaptativos, no puntuales. El entorno cambia constantemente, por lo que el sistema debe aprender y ajustarse con base en nuevas exposiciones, cambios operativos y evolución de las amenazas.

CTEM entrega indicadores claros que permiten mostrar la evolución de la postura de seguridad y su impacto en el negocio: reducción de rutas de ataque, tiempo medio de exposición (MTE), activos críticos sin exposición activa, etc.

Beneficios:

Visibilidad continua de riesgos personalizados

Identifica exposiciones y rutas de ataque en tiempo real desde la perspectiva del atacante.

Priorización basada en riesgo

Permite enfocar esfuerzos en amenazas con mayor impacto real para el negocio.

Mejora de la postura de seguridad

Reduce la superficie de ataque de manera constante y proactiva.

Alineación con el negocio

Traduce amenazas técnicas en riesgos para procesos clave, facilitando la toma de decisiones ejecutivas.

Reducción de costos por incidentes

Disminuye la probabilidad y el impacto económico de ciberataques.

Cumplimiento normativo

Apoya el cumplimiento de marcos como ISO 27001, NIST, GDPR, DORA, entre otros.

Beneficios:

Visibilidad continua de riesgos personalizados

Identifica exposiciones y rutas de ataque en tiempo real desde la perspectiva del atacante.

Mejora de la postura de seguridad

Reduce la superficie de ataque de manera constante y proactiva.

Reducción de costos por incidentes

Disminuye la probabilidad y el impacto económico de ciberataques..

Priorización basada en riesgo

Permite enfocar esfuerzos en amenazas con mayor impacto real para el negocio.

Alineación con el negocio

Traduce amenazas técnicas en riesgos para procesos clave, facilitando la toma de decisiones ejecutivas.

Cumplimiento normativo

Apoya el cumplimiento de marcos como ISO 27001, NIST, GDPR, DORA, entre otros.

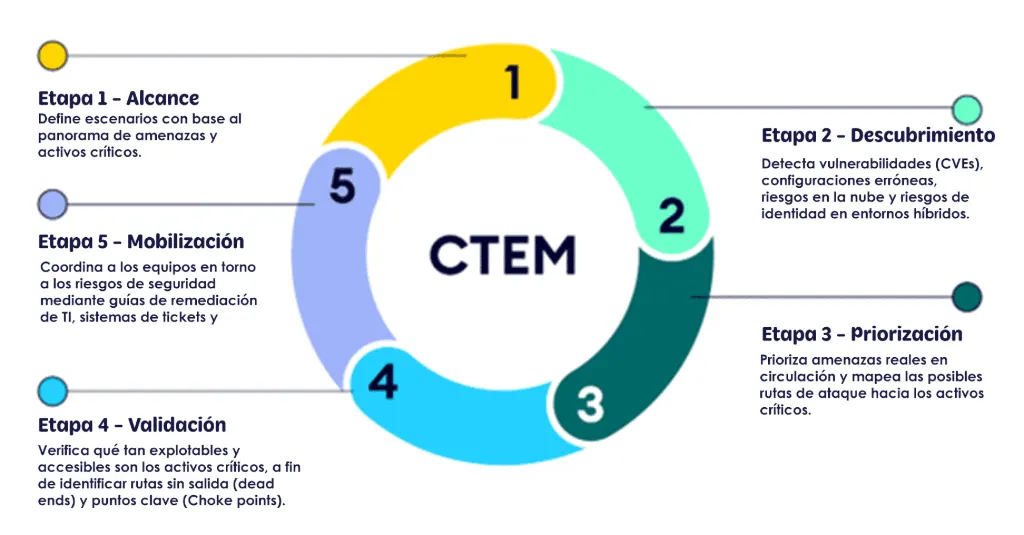

Una estrategia continua para la gestión de exposiciones, en tan solo cinco etapas.

En Berkana-Cybersec ayudamos a las organizaciones a transformar su estrategia de seguridad mediante un programa de Gestión Continua de Exposición (CTEM) que reduce de forma inteligente y priorizada los riesgos reales que enfrentan día a día.

A través de un modelo de 5 etapas, identificamos y eliminamos las rutas de ataque más críticas, permitiendo reducir hasta en un 80 % los incidentes que requieren intervención, con un impacto directo en la resiliencia operativa y el ahorro en costos de remediación.

Nuestro enfoque combina visibilidad continua, automatización y priorización basada en riesgo de negocio, alineado con los principios de Ciberseguridad 3.0.

Descargue gratis una copia del e-book

La Guía CTEM y descubra cómo proteger su empresa en 5 pasos.